Multi-Domain CSR mit OpenSSL erstellen

Einige Anbieter wie Comodo, Thawte oder Geotrust benötigen für die Ausstellung eines SSL-Zertifikats eine CSR-Datei, die die wichtigsten Informationen zu Ihrem Zertifikat und Ihrer Firma enthält. Nicht alle Anbieter stellen die Möglichkeit, eine Zertifikatsanfrage online zu generieren zur Verfügung.

Dieser Artikel erklärt, wie man mittels openssl eine Zertifikatsanfrage (CSR) für Multi-Domain-Zertifikate erstellen kann.

Achtung: das beschriebene Vorgehen kann bei einigen Anbietern abweichen. Diese Anbieter benötigen einen CSR für ein Single-Domain-Zertifikate. Während des Enrollments erhalten Sie dann die Möglichkeit, die alternativen Namen anzugeben, unter denen der im Subject/Betreff des Zertifikates stehende Common Name/Domainname erreichbar ist.

1. Vorbereitungen

Melden Sie sich am (PC)System als root an oder übernehmen Sie mit su die Rechte des SuperUsers.

In den folgenden Schritten wird die Erstellung einer *.conf, eines Private-Keys und einer CSR-Datei erklärt. Für die Bezeichnung der Files wähle ich persönlich den (Haupt-)Domain-Namen in Verbindung mit dem Erstellungsdatum (Monat.Jahr) und dem entsprechenden Dateinamens-Suffix. Somit behalte ich den Überblick, auch dann, wenn es einmal mehr zu tun gibt.

1.1 Die *.conf erstellen

Die Datei meinedomain.tld.2016.01.conf erstellen:

cd /etc/ssl && touch meinedomain.tld.2016.01.conf nano /etc/ssl/meinedomain.tld.2016.01.conf

Wichtig: kopieren Sie die unteren Angaben in den Editor und ändern Sie diese Ihren Bedürfnissen entsprechend ab. Verwenden Sie keine Sonderzeichen!

[req] distinguished_name = req_distinguished_name req_extensions = v3_req prompt = no [req_distinguished_name] C = AT ST = Steiermark L = Graz O = Unternehmensbezeichnung oder Vor Nachname OU = Abteilung CN = meinedomain.tld [v3_req] keyUsage = keyEncipherment, dataEncipherment extendedKeyUsage = serverAuth subjectAltName = @alt_names [alt_names] DNS.1 = www.meinedomain.tld DNS.2 = meinedomain.tld DNS.3 = www.anderedomain.tld DNS.4 = anderedomain.tld

Wichtig: tragen Sie bei den "alt-names" alle möglichen Varianten ein. Es werden zuerst die SAN-Einträge gecheckt und falls welche existieren, wird der CN nicht nochmal überprüft. Fazit: sollten SAN-Einträge existieren, wird der CN in manchen Fällen ignoriert. Im CN sollten Sie trotzdem immer die Haupt-Domain eintragen.

Weitere Informationen unter RFC 6125.

1.2 Private Key erstellen

Der Private Key mit einer Schlüssellänge von 2048 Bit wird erstellt mittels der Eingabe

openssl genrsa -out meinedomain.tld.2016.01.key 2048

1.3 Das CSR erstellen

Das CSR wird unter Zuhilfenahme der erstellten meinedomain.tld.2016.01.conf ezeugt:

openssl req -new -out meinedomain.tld.2016.01.csr -key meinedomain.tld.2016.01.key -config meinedomain.tld.2016.01.conf

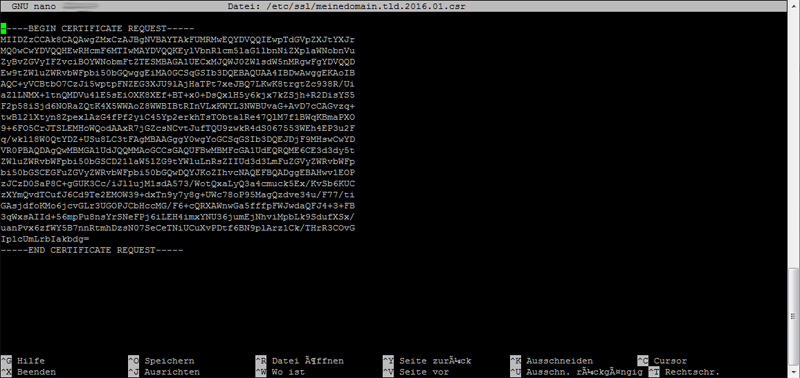

Das CSR auslesen und kopieren mit

nano /etc/ssl/meinedomain.tld.2016.01.csr

1.4 CSR online prüfen

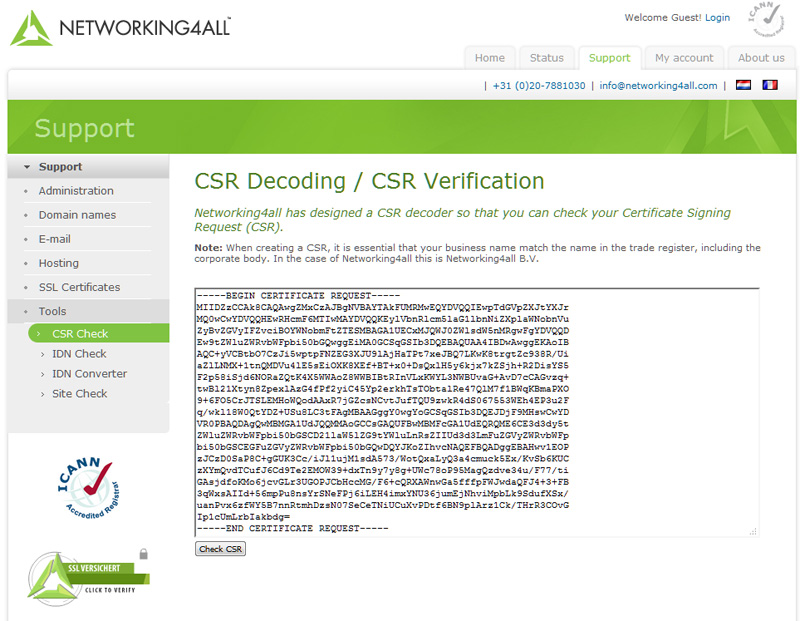

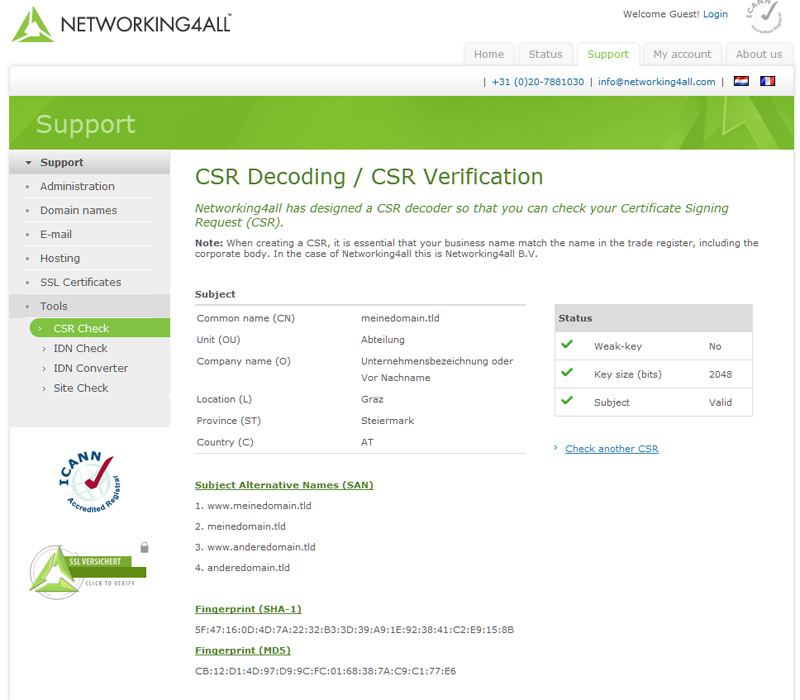

Unter https://www.networking4all.com/en/support/tools/csr+check/ können Sie einen Online-Check durchführen.

Kopieren Sie den gesamten Inhalt des CSR in das Eingabefeld...

...und bestätigen Sie mit Check CSR

.

.

1.5 CSR anwenden

Nun können Sie das CSR an den entsprechenden Dienstleister weitergeben und die Ausstellung des Zertifikats mit den von Ihnen angegebenen Daten kann erfolgen.

1.6 Weiterführende Links

https://www.thomas-krenn.com

https://icertificate.eu

https://ssl-trust.com

Anbieter kontaktieren

Sollten Sie sich unsicher über die Art des benötigten CSR sein (Single-/Multi-Domain, empfehle ich, mit dem Anbieter (CA) Rücksprache zu halten.