Win32 OpenSSL praktischer Einsatz

In einem anderen Beitrag habe ich gezeigt, wie Sie Win32 OpenSSL installieren und einrichten. Hier erkläre ich den praktischen Einsatz von Win32 OpenSSL anhand eines Beispiels.

Praktischer Einsatz

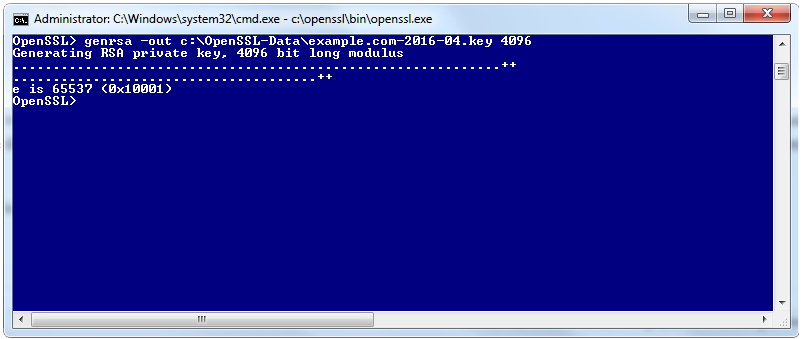

Starten Sie Win32 OpenSSL von der Kommandozeile (cmd.exe). Dazu wechseln Sie in das Installationsverzeichnis c:\OpenSSL (lt. Anleitung oben). Sollten Sie einen anderen Installationsort verwendet haben, ist die Eingabe entsprechend anzupassen:

c:\OpenSSL\bin\openssl.exe

1. Private Key erstellen

Zuerst erstellen wir einen privaten Schlüssel mit einer Länge von 4096 Bit. Damit sich der Schlüssel bzw. die in Folge erstellten Dateien eindeutig zuordnen lassen, füge ich den Domain-/Hostname an den Namen der erstellten Dateien an. In diesem Beispiel erstelle ich Key und CSR für die Domain example.com.

Ebenfalls hat sich die Angabe des Datums der Erstellungan den Dateinamen bewährt. Gespeichert werden die Dateien in dem zuvor erstellten Ordner c:\OpenSSL-Data.

Daraus ergibt sich folgender Befehl:

genrsa -out c:\OpenSSL-Data\example.com-2016-04.key 4096

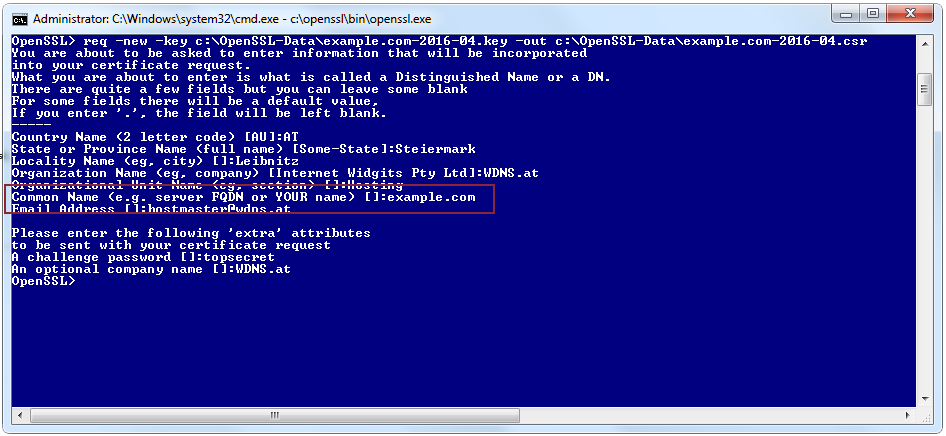

2. Submit Certificate Request (CSR) erstellen

Das CSR enthält alle relevanten Angaben zum Zertifikatsinhaber und zum Domain-/Hostnamen, für den das Zertifikat gültig sein soll. Wichtig dabei ist die Angabe Common Name: Soll das Zertifikat zur Verbindungsverschlüsselung (SSL, TLS, STARTTLS, HTTPS) eingesetzt werden (Web-/FTP-/Mailserver), ist hier der Domain-/Hostname anzugeben.

Bezugnehmend zu den Pfadangaben oben, setzt sich der dafür notwendige Befehl folgend zusammen:

req -new -key c:\OpenSSL-Data\example.com-2016-04.key -out c:\OpenSSL-Data\example.com-2016-04.csr

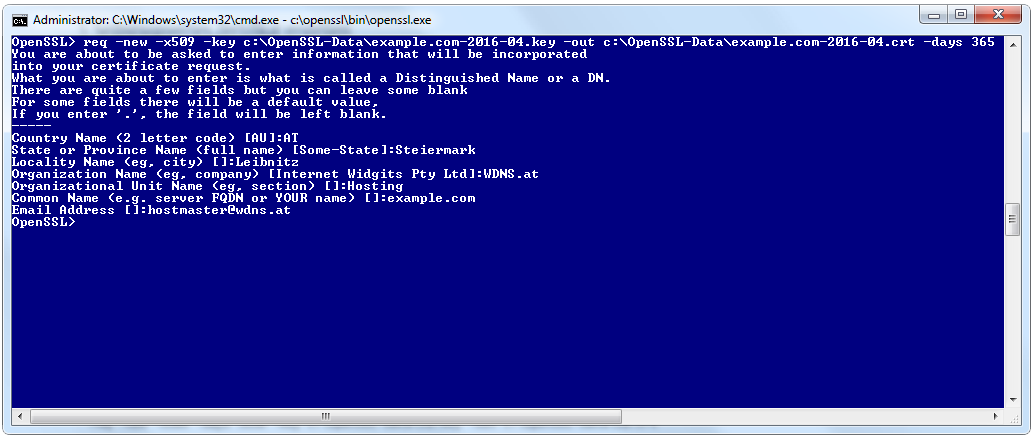

3. Selbstsigniertes Zertifikat erstellen

Mit dem erstellten Private Key und dem CSR können wir ein selbstsigniertes Zertifikat mit einer Gültigkeit von einem Jahr (oder länger) erstellen:

req -new -x509 -key c:\OpenSSL-Data\example.com-2016-04.key -out c:\OpenSSL-Data\example.com-2016-04.crt -days 365

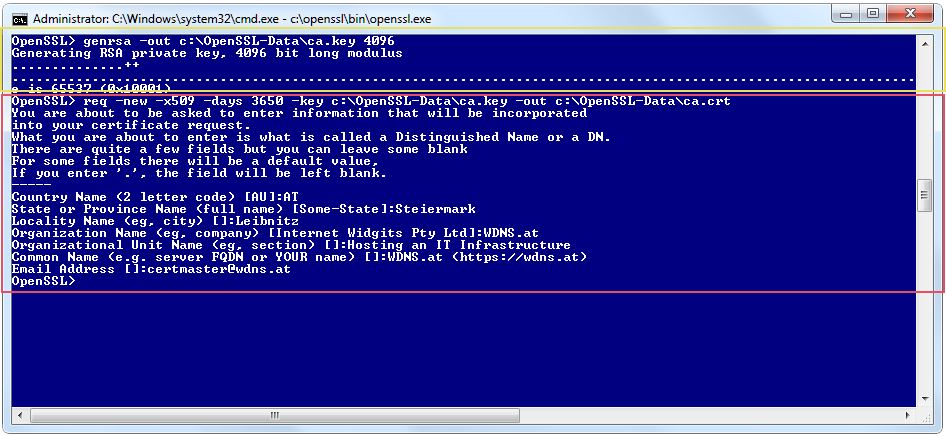

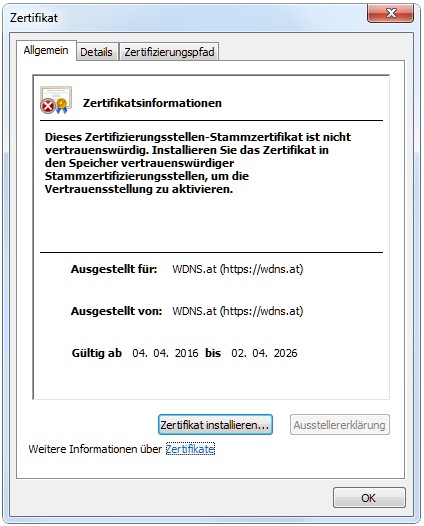

4. Root CA Certificate

Da wir in diesem Beispiel als eigene CA fungieren, wird ein sog. Root CA Certificate benötigt. Zu den obligatorischen Angaben muss zusätzlich eine Gültigkeitsdauer (in Tagen) angegeben werden. Ich bezeichne das Root Certificate mit ca.crt. Zuerst wird ein eigener Key erstellt, danach das Cert:

genrsa -out c:\OpenSSL-Data\ca.key 4096 req -new -x509 -days 3650 -key c:\OpenSSL-Data\ca.key -out c:\OpenSSL-Data\ca.crt

Durch diese Angaben wird ein Root CA Certificate mit einer Gültigkeit von 10 Jahren erstellt.